Un système informatique, même doté des technologies les plus avancées, reste vulnérable sans l’application rigoureuse de principes fondamentaux. Les attaques ciblent majoritairement les failles humaines et organisationnelles, bien avant les défauts techniques. Les incidents majeurs démontrent qu’aucune infrastructure n’est à l’abri sans une approche systématique et quotidienne de la sécurité.

Pourquoi la sécurité informatique est devenue un enjeu incontournable au quotidien

Aujourd’hui, la sécurité informatique s’impose à toutes les structures, qu’il s’agisse d’une petite entreprise ou d’un géant industriel. La protection des données ne relève plus du simple choix stratégique : elle façonne l’image des organisations et détermine leur pérennité. La moindre vulnérabilité peut ouvrir la porte à des attaques dévastatrices, capables de stopper net une activité, de dérober des secrets industriels ou de briser la confiance des clients. La multiplication des cyberattaques, phishing, ransomware, malware, force à repenser en permanence les défenses.

Les statistiques parlent d’elles-mêmes. D’après l’ANSSI, chaque semaine, plusieurs dizaines d’organisations françaises sont frappées par des attaques par rançongiciel. Les systèmes d’information attirent des acteurs variés, motivés par l’espionnage industriel, le sabotage, le vol de données personnelles. Les PME, souvent moins protégées, paient un lourd tribut à chaque faille de sécurité des systèmes d’information.

La vigilance ne se limite pas à la technique : elle exige une attention constante face à des menaces qui se renouvellent sans cesse. Le RGPD a instauré des règles strictes pour toutes les entreprises manipulant des données personnelles. Le moindre manquement expose à des sanctions immédiates.

Voici trois réflexes à adopter pour renforcer sa posture de sécurité :

- Renforcez les mesures de protection des données.

- Évaluez régulièrement les risques et les scénarios d’attaque possibles.

- Faites de la sécurité informatique l’affaire de tous, à chaque niveau de l’organisation.

Face à une menace qui ne cesse d’évoluer, seule une approche globale mêlant formation, audits et solutions technologiques permet de garder une longueur d’avance.

Quelles sont les trois exigences clés pour garantir un système sécurisé ?

Trois piliers structurent toute démarche de sécurité des systèmes d’information : confidentialité, intégrité et disponibilité. Chacun protège un aspect vital de vos données et services. Les ignorer, c’est prendre le risque de voir son système vaciller au premier choc.

La confidentialité, d’abord, consiste à maintenir les informations sensibles hors de portée des curieux et des pirates. Seuls les utilisateurs autorisés doivent accéder aux données. Chiffrement, gestion stricte des accès, authentification renforcée : ces dispositifs empêchent la fuite d’informations stratégiques, qu’il s’agisse de dossiers clients, de prototypes ou de secrets industriels.

La disponibilité garantit l’accès permanent aux services et aux informations. Une attaque, une panne ou une mauvaise manipulation ne doivent jamais bloquer l’activité. Pour cela, il faut miser sur la redondance des infrastructures, des sauvegardes régulières et une supervision constante. Dans la santé, la banque ou l’administration, une interruption de service, même brève, peut avoir des conséquences graves et immédiates.

Quant à l’intégrité, elle veille à ce que les données restent exactes, inchangées, fiables. Une manipulation non autorisée, un simple chiffre modifié, et c’est tout un processus qui peut être faussé : contrats, dossiers médicaux, résultats comptables. Archivage sécurisé, historique complet des accès et contrôle permanent des modifications deviennent alors des alliés précieux.

Pour résumer, chaque exigence joue un rôle précis :

- La confidentialité verrouille l’accès aux données sensibles.

- L’intégrité préserve la véracité des informations.

- La disponibilité maintient l’activité quoi qu’il arrive.

Sans ces trois fondations, la sécurité des systèmes d’information s’effondre, laissant la voie libre aux cybercriminels et aux incidents majeurs.

Confidentialité, intégrité, disponibilité : comment les appliquer concrètement dans vos usages

Mettre en œuvre la sécurité informatique au quotidien, c’est choisir des outils et des méthodes adaptés à chaque situation. Pour la confidentialité, commencez par limiter les droits d’accès : chaque collaborateur ne doit disposer que des autorisations strictement nécessaires. L’authentification multifacteur s’impose partout où une faille pourrait coûter cher. Dans la santé ou la finance, le chiffrement systématique des bases de données et des échanges devient la norme, et non plus l’exception.

La gestion des privilèges fait la différence : séparez les rôles de façon à empêcher qu’une seule personne ne puisse, par exemple, valider et contrôler une opération sensible. Un audit régulier des accès permet de détecter les abus ou les oublis, avant que le problème ne devienne critique.

Pour garantir l’intégrité, automatisez les sauvegardes et programmez des contrôles pour repérer d’éventuelles anomalies. Des outils dédiés surveillent en temps réel les modifications sur les fichiers sensibles : à la moindre alerte, il faut pouvoir intervenir sans délai, avant que le problème ne s’étende.

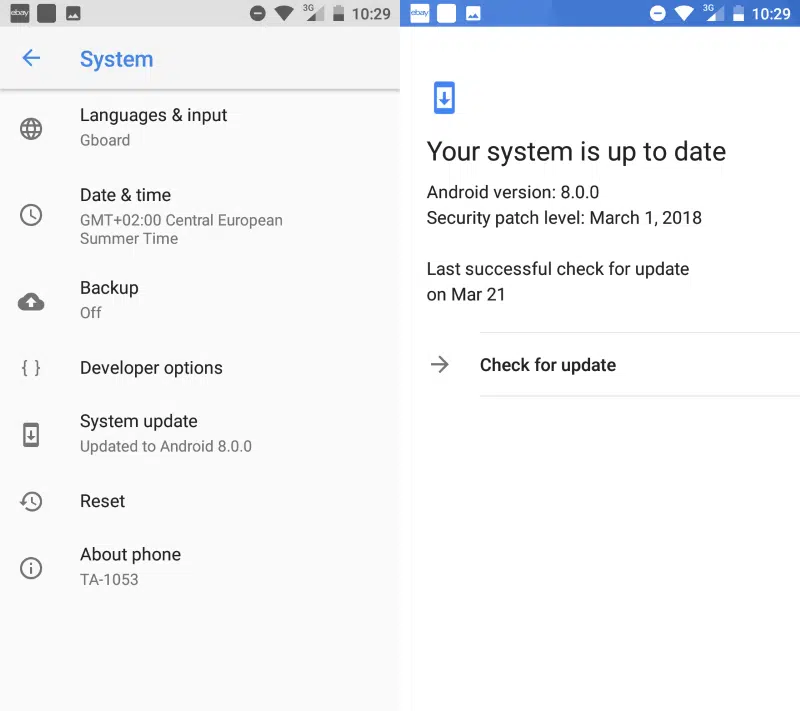

Du côté de la disponibilité, la redondance reste la meilleure arme : serveurs en miroir, sauvegardes externalisées, plans de reprise d’activité testés régulièrement. Ajoutez à cela la mise à jour constante des systèmes et une protection active contre les virus et ransomware, et vous réduisez drastiquement les risques d’interruption de service.

Pour agir dès maintenant, voici trois mesures concrètes à appliquer :

- Déployez l’authentification multifacteur sur tous les accès à enjeu.

- Passez en revue et actualisez régulièrement les droits d’accès utilisateurs.

- Automatisez les sauvegardes et vérifiez systématiquement leur fiabilité en testant la restauration des données.

Des réflexes simples à adopter pour renforcer durablement votre sécurité numérique

La vigilance, en matière de cybersécurité, ne s’improvise pas. Elle se construit dans la durée. Les audits réguliers, qu’ils soient menés par des outils automatisés ou par des experts extérieurs, mettent souvent au jour des failles sous-estimées. Un audit chaque année, complété par une veille continue sur les vulnérabilités, permet de mieux cerner les dangers et d’améliorer la gestion des risques.

Construisez des mots de passe robustes, longs d’au moins douze caractères, mêlant lettres, chiffres et symboles. Oubliez les prénoms et les dates faciles à deviner. Un gestionnaire de mots de passe fiable facilite cette tâche, tout en écartant les écueils des notes papier ou des post-its. La mise à jour régulière de vos systèmes et logiciels fait barrage aux failles exploitées par les malwares.

Voici deux pratiques incontournables pour muscler la protection de vos accès :

- Activez un VPN pour tous les accès à distance afin de chiffrer les échanges et éviter toute interception.

- Limitez la gestion des autorisations aux salariés qui en ont réellement besoin pour chaque ressource.

La formation et la sensibilisation des équipes font toute la différence. L’erreur humaine reste la première cause d’incident de sécurité. Mettez en place des simulations d’attaques par phishing, proposez des modules courts et ciblés, répondez aux interrogations de façon transparente. Enfin, définissez un protocole clair pour signaler un incident : chaque minute compte pour limiter l’impact d’une faille.

La sécurité informatique ne dort jamais : elle se gagne chaque jour, dans les détails comme dans les choix stratégiques. Ceux qui la négligent finissent toujours par en payer le prix, parfois au moment où ils s’y attendent le moins.