Un geste anodin, une vigilance qui vacille : il suffit parfois d’un clic pour faire vaciller tout un édifice. Derrière le confort trompeur du digital, la menace rôde, silencieuse, tapie dans l’ombre du moindre interstice technique ou humain.

Pourtant, la protection des données ne relève pas de l’alchimie réservée aux experts. Quelques étapes réfléchies suffisent à transformer la fragilité en protection. Chaque décision, chaque habitude, chaque alerte contribue à bâtir un véritable rempart. Commencer par l’essentiel, c’est déjà renverser la tendance.

La cybersécurité aujourd’hui : un enjeu incontournable face aux menaces numériques

Dans le grand théâtre numérique, les menaces cyber se réinventent chaque jour. Les entreprises, grandes ou petites, sont désormais confrontées à des attaques sophistiquées qui visent aussi bien la confidentialité des données personnelles que la solidité des systèmes d’information. Impossible désormais de considérer la protection des données ou la conformité au RGPD comme de simples cases à cocher : la cybersécurité s’impose comme un pilier stratégique à part entière.

Entre la prolifération des objets connectés, l’essor du cloud, la dématérialisation et la mobilité, la surface d’exposition s’étire sans cesse. L’Europe, à travers ses référentiels comme l’ISO 27001, pousse les organisations à revoir leur gestion des risques et à adopter une vision globale. Le service informatique, hier simple soutien technique, devient le chef d’orchestre de la sécurité globale.

- Affinez vos politiques internes pour restreindre l’accès aux informations sensibles.

- Effectuez des audits de risques cyber régulièrement pour garder une longueur d’avance.

- Diffusez une culture de la vigilance à tous les étages de l’entreprise.

Évaluer, s’adapter, former : ce triptyque est la colonne vertébrale de toute démarche solide. Les cybercriminels n’attendent qu’un faux pas. La riposte se construit sur une gouvernance exigeante, ancrée dans les standards européens.

Quelles sont les failles les plus courantes à surveiller dans une organisation ?

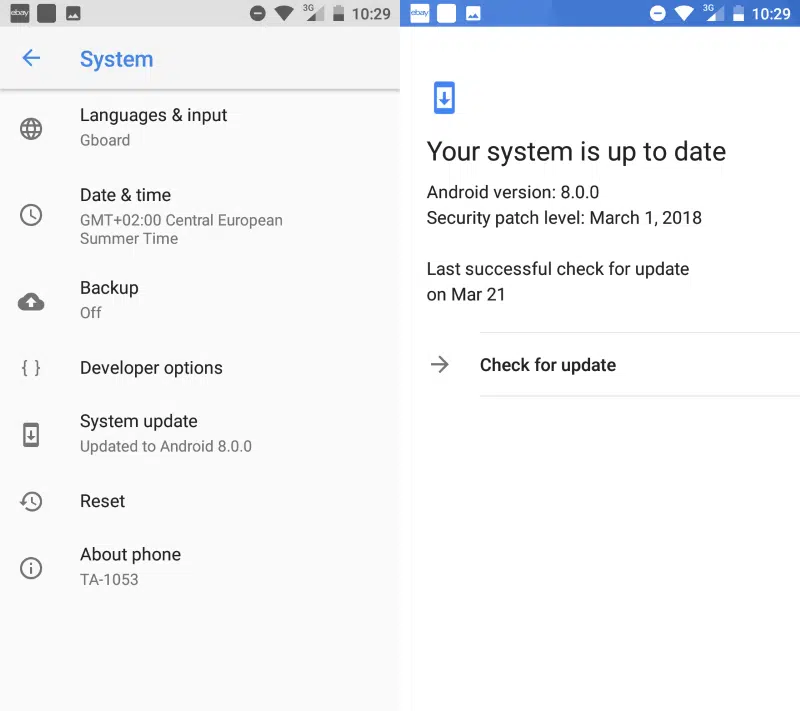

Les portes d’entrée d’une attaque sont multiples et souvent insoupçonnées. Qu’il s’agisse de failles techniques ou humaines, le terrain est propice aux intrusions. L’audit de sécurité met régulièrement en lumière un point faible récurrent : des systèmes laissés à l’abandon, sans mises à jour, véritables invitations à l’exploitation de vulnérabilités logicielles.

La multiplication des objets connectés (IoT) densifie le champ de la menace. Souvent intégrés à la va-vite, ces équipements se transforment en passages secrets pour l’intrus avisé. La gestion des accès est tout aussi critique : octroyer des droits trop larges, négliger la segmentation, c’est ouvrir la porte à la propagation d’une attaque dès la première faille exploitée.

- Des mots de passe faibles, ou utilisés à répétition sur différents comptes.

- Des campagnes de phishing qui tirent parti d’une vigilance en berne chez les collaborateurs.

- Des sauvegardes exposées, vulnérables aux attaques de type ransomware.

Face à ce panorama, l’analyse continue des menaces et une veille active sur les failles émergentes s’imposent comme première ligne de défense. Les pratiques de cybersécurité doivent évoluer aussi vite que le volume des données et la complexité des infrastructures.

Les étapes clés pour bâtir une protection efficace et durable

Protéger une organisation ne s’improvise pas. C’est une affaire de méthode, de rigueur, de constance. Tout commence par l’identification des actifs critiques, pour cibler les efforts là où ils comptent vraiment. Plusieurs jalons structurent la politique de sécurité informatique et font la différence.

- Établissez une cartographie détaillée de vos systèmes et informations sensibles.

- Menez une évaluation des risques pour cerner les vecteurs d’attaque prioritaires.

- Déployez l’authentification multifacteur (MFA) et segmentez les accès via VPN pour limiter l’exposition.

La sensibilisation des équipes n’est pas un accessoire. Des formations régulières, des ateliers sur le phishing, la gestion des mots de passe ou la réaction en cas d’incident, renforcent le maillon humain.

Anticiper, c’est aussi formaliser un plan de continuité d’activité (PCA) et un plan de réponse aux incidents. Documentez, testez, impliquez tous les métiers, pas seulement la DSI. Un scénario de crise, ce n’est pas un simple document à ranger dans un tiroir : il vit, il s’ajuste, il se teste.

L’appui sur des référentiels tels que l’ISO 27001 donne une colonne vertébrale à votre démarche. La supervision active et une veille constante sur les nouvelles menaces permettent de réagir vite, sans jamais perdre en efficacité.

Prioriser, tester, ajuster : comment garantir la pérennité de votre dispositif de sécurité

Évaluer en continu, hiérarchiser sans relâche

Le digital n’attend personne : la priorisation des risques doit être une obsession. Oublier l’approximation, c’est se donner les moyens de concentrer l’effort sur les actifs vraiment sensibles, là où une faille peut coûter cher, très cher.

- Passez régulièrement vos dispositifs au crible grâce à des audits de sécurité.

- Actualisez sans relâche la cartographie des menaces, en intégrant les nouveaux usages comme le cloud ou l’Internet des objets.

Tester pour révéler les angles morts

Aucune protection n’est indestructible sur le papier. Seule l’expérimentation, par des simulations d’attaques (phishing, déni de service, compromission de comptes), révèle les failles insoupçonnées. Les processus de réponse aux incidents gagnent en solidité à force d’être éprouvés, décortiqués, ajustés.

Ajuster face à l’imprévu

Chaque retour d’expérience, partagé au sein des réseaux professionnels comme Cci France, nourrit la progression collective. Une crise cyber, aussi brutale soit-elle, dévoile toujours une marge de manœuvre à explorer. Ajustez vos plans, peaufinez vos scénarios, impliquez chaque service dans la gouvernance de la sécurité des systèmes d’information.

La cybersécurité, c’est un jeu d’équilibre permanent entre vigilance, adaptation et coordination. Ceux qui s’y engagent sérieusement voient leur résilience s’accroître face aux vagues d’attaques – et la confiance de leurs partenaires se renforcer, comme un fil d’acier dans la tempête numérique.